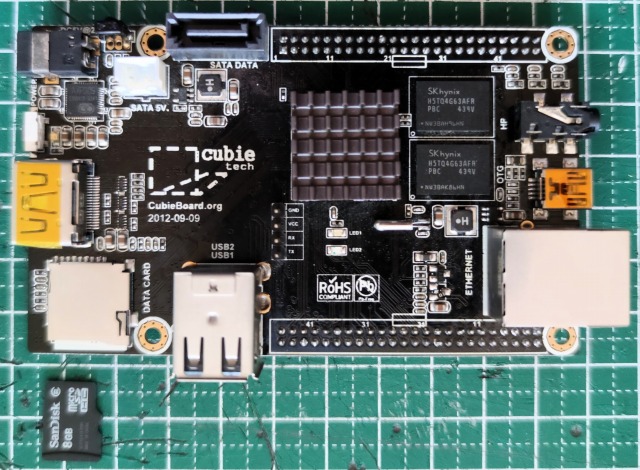

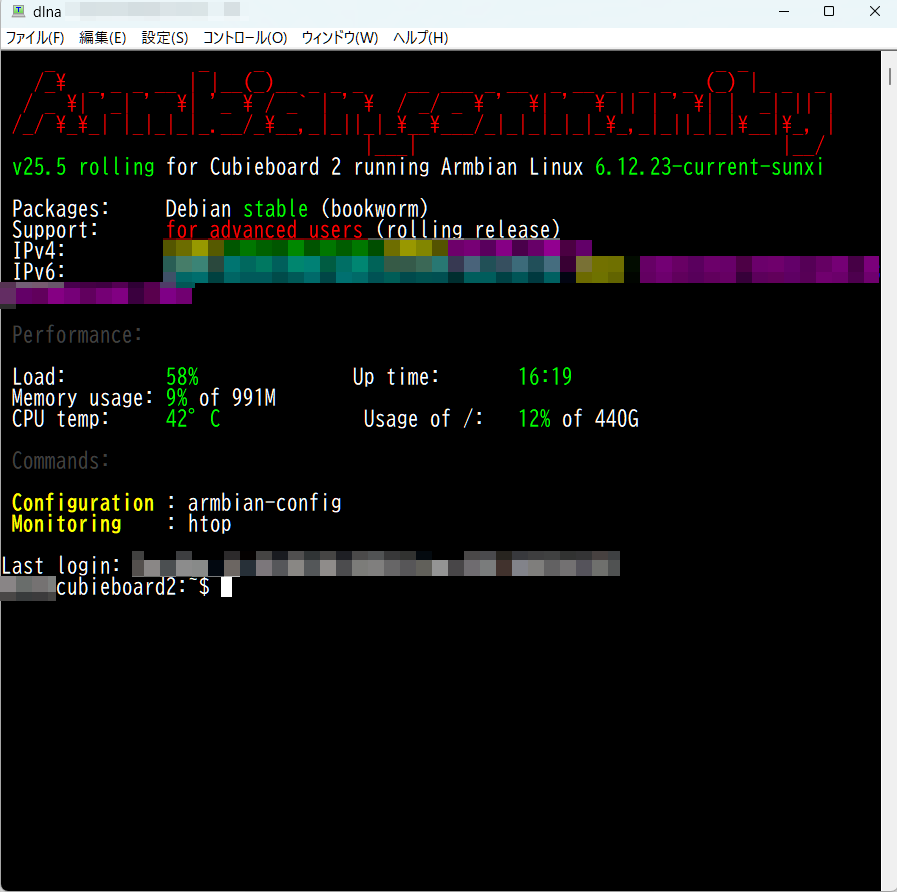

Cubieboard2をDLNAサーバで復活させる

- 2025/05/06 20:46

- カテゴリー:Cubieboard, 本サーバ関連

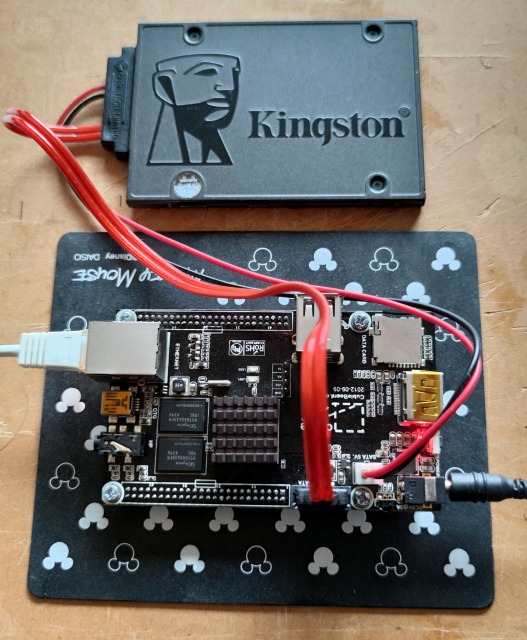

昨年ディスククラッシュでWebサーバを止めてしまったCubieboard2,ボード自体は問題ないのでサブPCの交換したSSD480GBを使ってDLNAサーバにする

取り外しボード上の埃を清掃

長年利用したboot用の8GBのμSDカードは使えるだろうか?と全WriteでSDフォーマットする

問題なさそうなのでOSをセットアップ

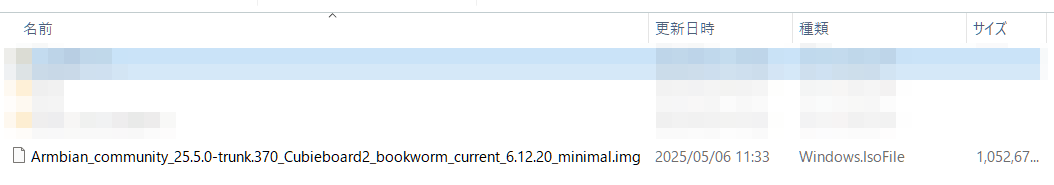

既に専用OSであるCubianは更新されていないのでArmbianを使う

「Armbian_community_25.5.0-trunk.370_Cubieboard2_bookworm_current_6.12.20_minimal.img」

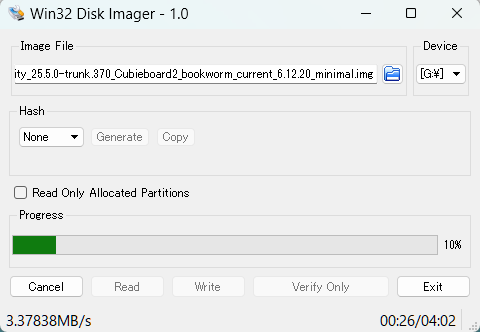

ミニマムバージョンをDL(こちら)してμSDカードに書き込む

μSDカードをセットして起動

armbianのデフォルトユーザーはroot,パスワードは1234

最初のログインでrootのパスワード変更とリモートからログイン可能なユーザ登録(後でarmbian-configからrootログインをネット経由禁止にする)

拙者はIDを1001に統一したいのでユーザ登録せずBREAKして統一グループとユーザを作成

# addgroup ...

# adduser ...

sudoを使えるようにする

# gpasswd -a hoge sudo

ユーザ「hoge」をグループ「sudo」に追加

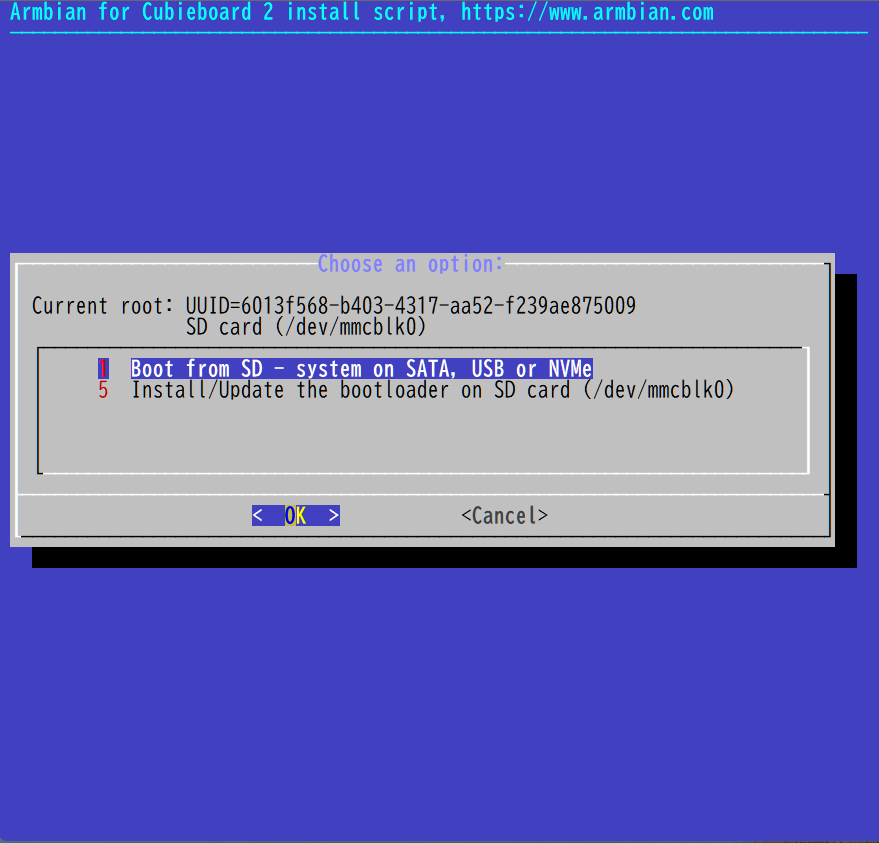

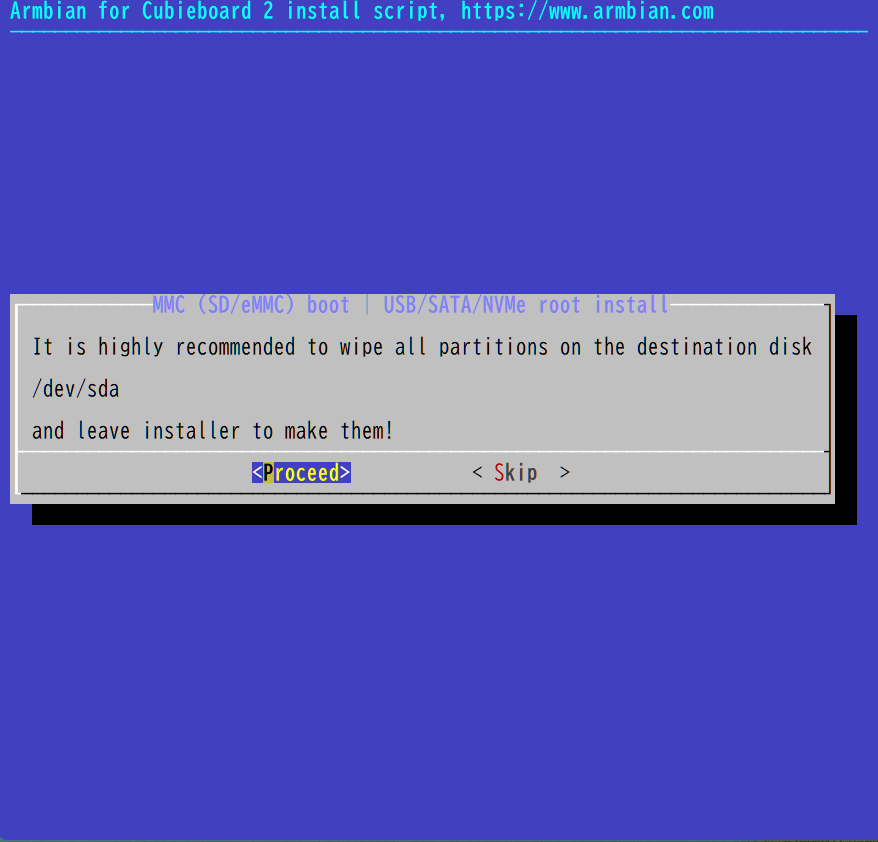

SSD480GBをルートにして起動させるためルートディレクトリの変更

$ sudo nand-sata-install

画面に沿って進めていけばsda(SSDなら)にシステムがコピーされboot可能になる

完了後,reboot

$ sudo apt update

・・・

$ sudo apt upgrade

・・・

$

カーネルがアップされたので,reboot

armbian-configにて日本モードにする(TM,UTFなど)

DLNAサーバのセットアップ(参考サイト)

$ sudo apt-get install minidlna

$ cat /var/log/minidlna/minidlna.log

minidlna.c:1126: warn: Starting MiniDLNA version 1.3.0.

minidlna.c:393: warn: Creating new database at /var/cache/minidlna/files.db

minidlna.c:1186: warn: HTTP listening on port 8200

scanner.c:730: warn: /var/lib/minidlna を検索中

scanner.c:819: warn: /var/lib/minidlna (0 ファイル) の検索終了!

playlist.c:135: warn: Parsing playlists...

playlist.c:269: warn: Finished parsing playlists.

monitor.c:222: warn: WARNING: Inotify max_user_watches [8610] is low or close to

the number of used watches [2] and I do not have permission to increase this limit.

Please do so manually by writing a higher value into /proc/sys/fs/inotify/max_user_watches.

$ sudo sysctl fs.inotify.max_user_watches

$ sudo echo "fs.inotify.max_user_watches = 86100" > /etc/sysctl.d/minidlna.conf

$ sudo sysctl -p /etc/sysctl.d/minidlna.conf

$ sudo apt install vim

$ sudo vi /etc/minidlna.conf

メディアディレクトリの変更

#media_dir=/var/lib/minidlna

media_dir=/svr/minidlna

$ sudo service minidlna restart

ネット関係のコマンドが何も入ってない

$ sudo apt network-manager

$ sudo apt install net-tools → iproute2に移行して非推奨(ifconfigはip)

$ sudo apt install dnsutils (nslookup等)

メディアをWindowsから操作するためsambaをセットアップ

$ sudo apt install samba

$ sudo vi /etc/samba/smb.conf

[minidlna]

path = /srv/minidlna

public = yes

writeable = yes

create mode = 0666

directory mode = 0777

allow trusted domains = yes

$ sudo service smbd restart

cubieboard2をdlnaでアクセス可能にしてVLC,MediaPlayerで確認

簡単な情報として,MiniDLNA statusを,「http://dlna:8200/」で参照可能

DLNAサーバはWindowsネットワークアイコンにも表示される

(追加:2025.5.8)

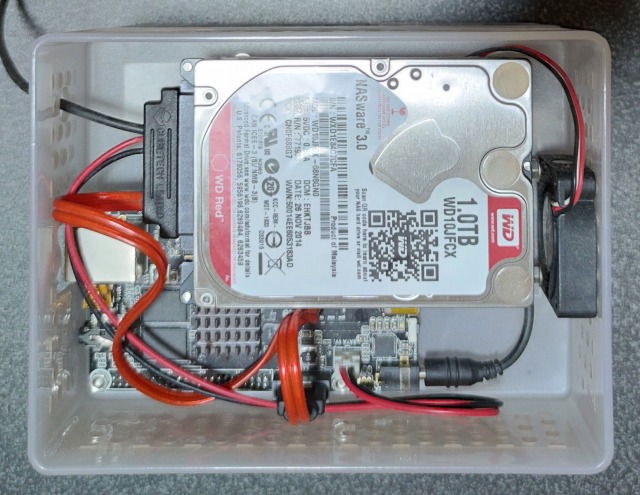

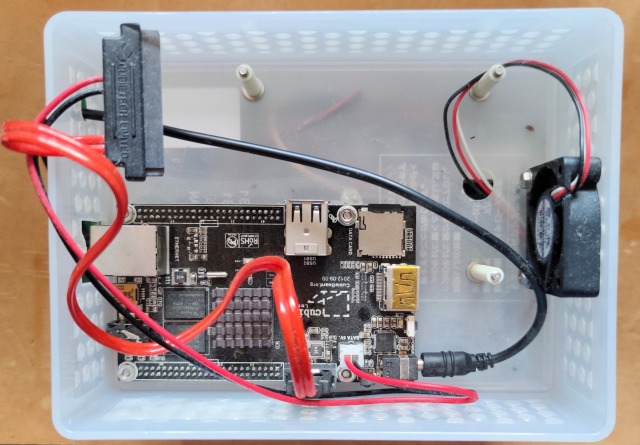

元ケースを修正して収めた

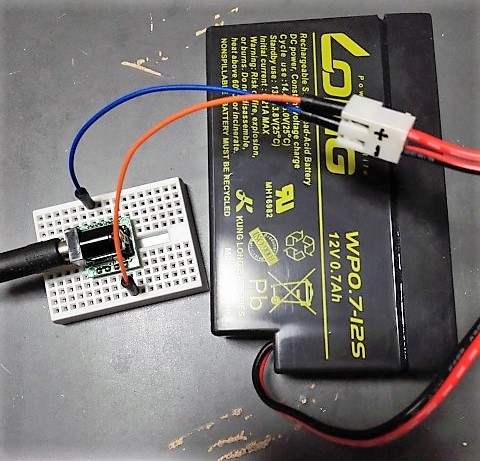

- UPSを取り除いた

- 12V電源が無くなったので5V FANに交換

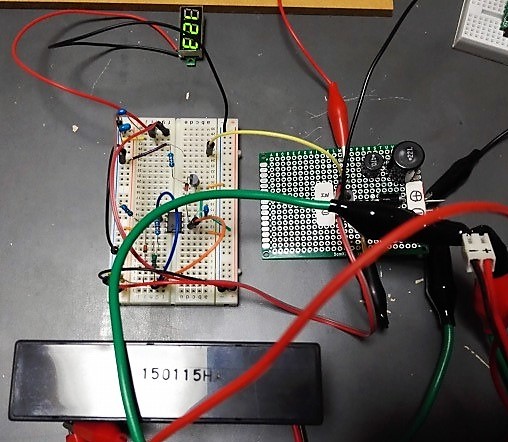

- FAN制御を基板化

- CPUボード,SSDのケース内配置を変更

FAN制御のためのGPIO

直接制御ではなくコマンドで対応する(NOAAサーバ構築時調査済)

既に必要なコマンド類は導入されていたので,一般ユーザでもGPIOを利用できるようにする

$ sudo chmod 666 /dev/gpio*

起動時にパーミッションを変更

$ sudo vi /etc/rc.local

$ sudo gpiodetect

gpiochip0 [1c20800.pinctrl] (288 lines)

gpiochip1 [axp20x-gpio] (4 lines)

$ cat /sys/kernel/debug/pinctrl/1c20800.pinctrl/pins

registered pins: 175

pin 0 (PA0) 0:1c20800.pinctrl

pin 1 (PA1) 1:1c20800.pinctrl

pin 2 (PA2) 2:1c20800.pinctrl

pin 3 (PA3) 3:1c20800.pinctrl

pin 4 (PA4) 4:1c20800.pinctrl

pin 5 (PA5) 5:1c20800.pinctrl

pin 6 (PA6) 6:1c20800.pinctrl

(略)

pin 192 (PG0) 192:1c20800.pinctrl

pin 193 (PG1) 193:1c20800.pinctrl <- PG1 = 193

pin 194 (PG2) 194:1c20800.pinctrl

pin 195 (PG3) 195:1c20800.pinctrl

(略)

pin 275 (PI19) 275:1c20800.pinctrl

pin 276 (PI20) 276:1c20800.pinctrl

pin 277 (PI21) 277:1c20800.pinctrl

$

同じPG1を使用(前回)

(PG1:5pin目,GND:10pin目)

$ gpioset gpiochip0 193=0 #OFF 0V

$ gpioset gpiochip0 193=1 #ON 3.3V out

制御プログラムは前回を元に調整