詐欺メール対策

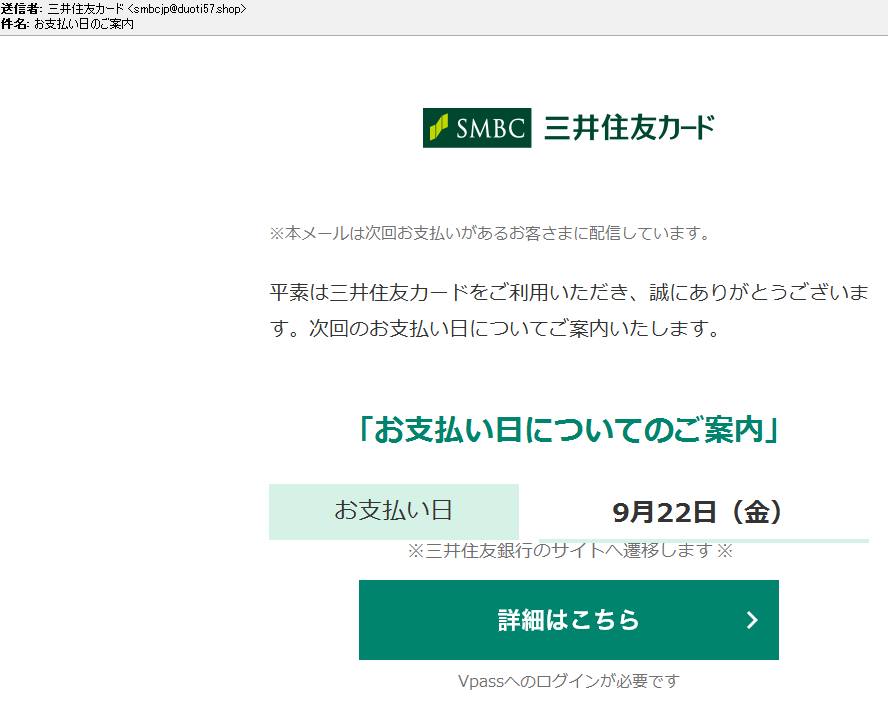

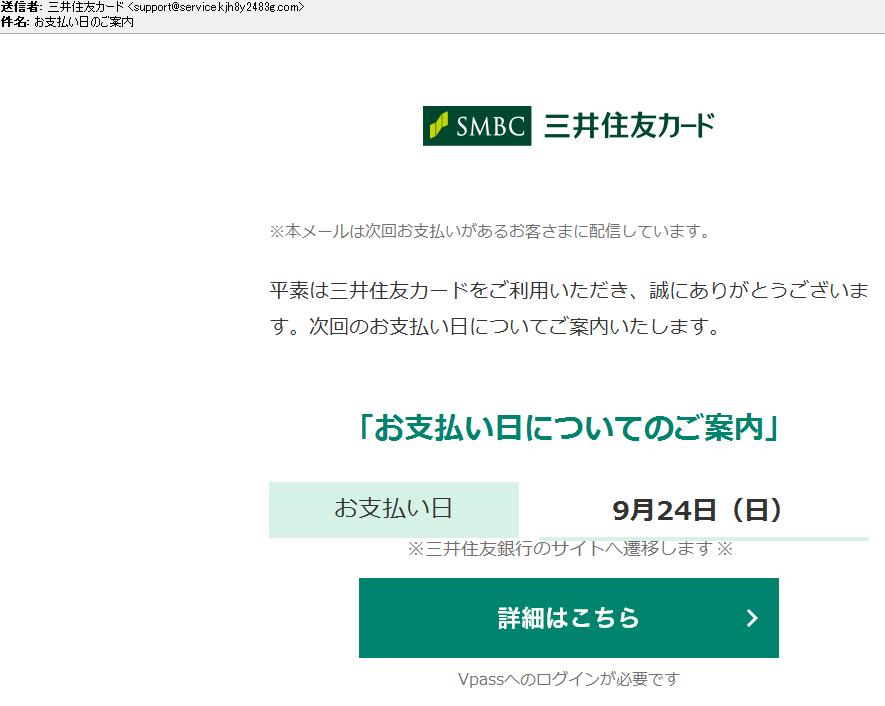

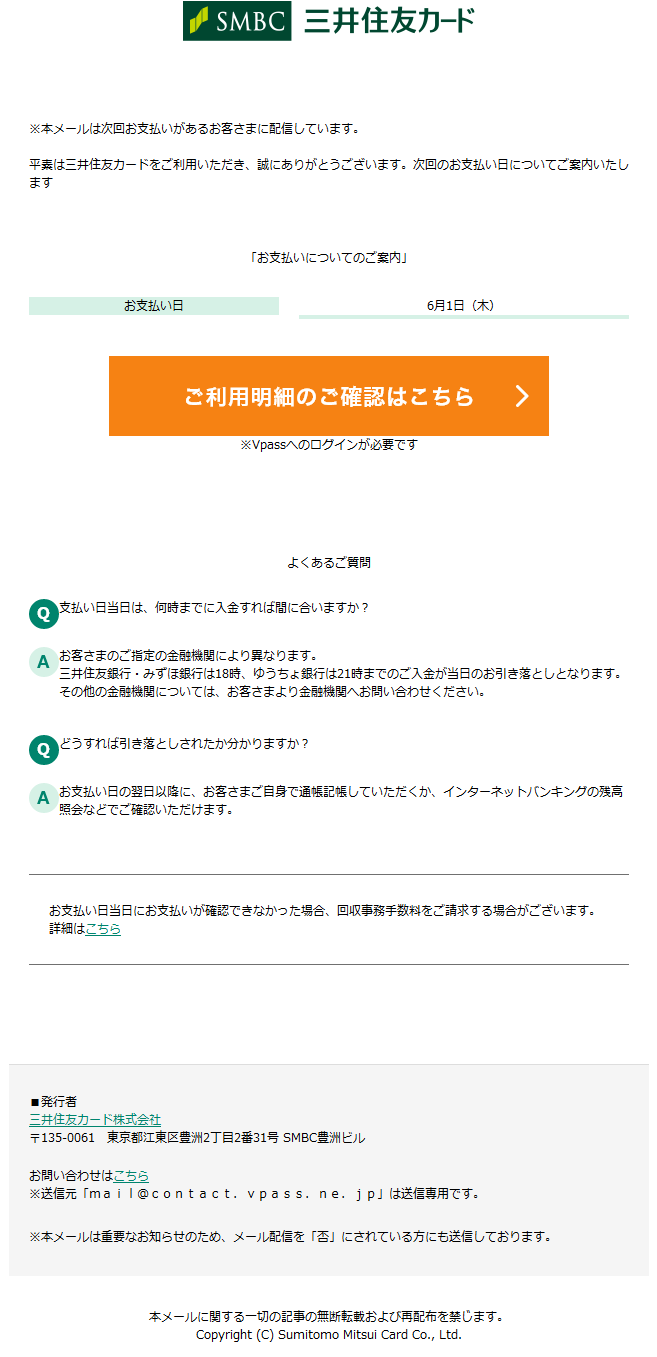

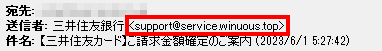

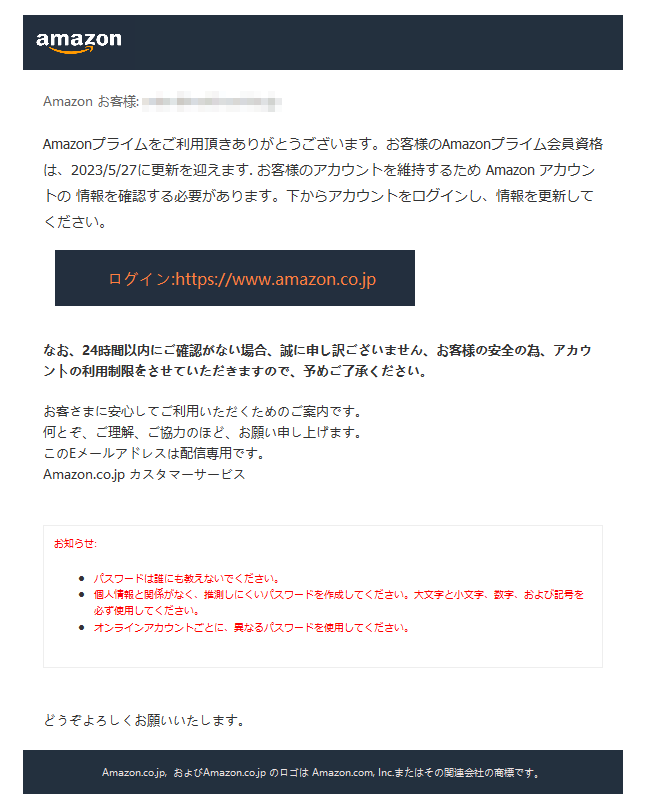

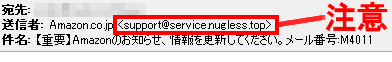

一昨年,千石電商「せんごくネット通販」から流出したメールアドレスに暫定対処で減少していたフィッシングメールが今年の1月末から一気に増えてきた

※)モザイクは問題ないメールで,他に「Apple」「イオンペイ」「株式会社ビューカード」「ライフカード」...等を騙るメールがきている

メール元や内容が新しくなっているようなので,他の詐欺グループへメールアドレスが渡ったのだと思われる

拙者はメールサーバを持っていることもあり,用途別にメールアドレスを分けてあるので本物かどうか判断するのが楽になっているが,ここまでやられると引っ掛かる方もいるかもしれない

そして流石にもう暫定対処では無理と考えメールアドレスを変更した

登録しているサイトのメールアドレスの変更が必要となるため漏れがないか1Wくらいは確認して既存のメールアドレスは廃止する

Windows11のシステムディスク

システムに130GBを割り当てていたのだけど残りが11GBになってしまっていた

同じシステムディスクにソフトウェアを追加していけば無くなるだろうけど,ほとんどはソフトウェアドライブとして別ディスクにインストールしているので減っているはずはないのだけど

そこで必要ないものはないかと調査したところ「休止状態ファイル」を削除できることを発見(こちら)

ハイバーネーションは使わないので,さっそく対応して空きを45GBにした

なんかWindows画面が出てからの処理が早くなったような気がする